サーバーの入れ替えに伴いウェブサーバのログデータを退避しました。今のウェブサーバーのソフトウェアは2004年10月頃から使っていますが、その辺りからテスト用にCRL(証明書失効リスト)を公開しています。

(途中、サーバーを停止させたりしている時期もありました。)

・2004年度後期 JNSA S/MIME WGのメーラー毎のS/MIME署名メール検証テスト

・2005年度後期 ECOM 2005年度 CAdES/XAdES長期署名相互運用性テスト

・2007年度 ECOM 2007年度 CAdES/XAdES長期署名相互運用性テスト

・実験後、テスト用署名データをECOMサイトで公開

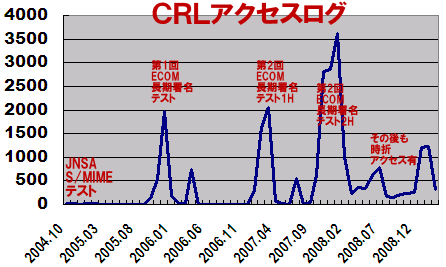

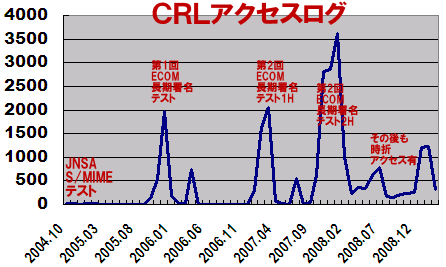

2004年10月からのCRLの月毎のアクセス数をグラフにするとこんな感じ。

ECOMのテストはテストケース毎にCRLファイルを分けていたので、それなりのアクセス数になっています。ECOMのテスト後にテスト用の署名データや証明書などを公開するようにしたので、テスト後もちらほら継続的にアクセスはあったりします。

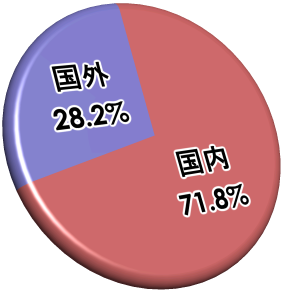

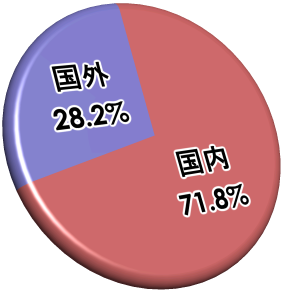

2004年10月からのCRLのアクセスの国内からの割合はこんな感じ。国内実験がメインなので7割が日本っていうのは当然ですが、国外からも意外にあったりします。

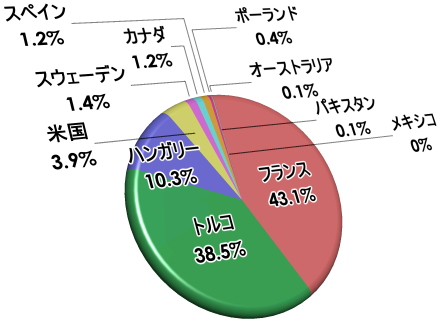

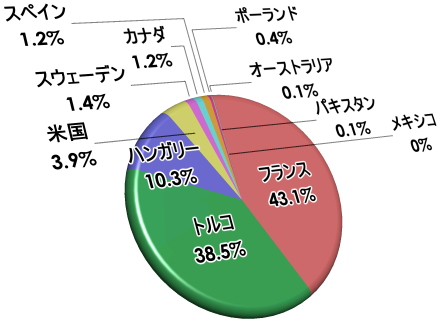

国外からのアクセスの内訳を見てみるとこんな感じ。

フランス、スペインはECOMの2007年度の実験に参加してもらっているので、それなりにアクセスがあるのは当然なんですが、トルコ、ハンガリー、スウェーデンなどECOMテストに参加していない国からのアクセスも結構あったりします。ECOMの英語版のページでテスト用長期署名をダウンロードできるようにしてあるんですが、これを観て実際に長期署名検証をしようとしてみてくれてるんだろうと思います。

トルコはトルコ政府がETSIのリモートテストにも参加していたりして長期署名に真剣に取り組んでいるみたいですね。

しかし、パキスタンって本当かなぁ、、、ログ取得時期とGeoIPのデータの時期が間違っているのかなぁ、、、本当だとしたらちょっとびっくりですね。

これらのCRLは、ふらっとサイトに来てダウンロードして帰るような代物ではないので、署名の実装があって検証しようとしてみたという所では割と信憑性のある数字なのかな、、、とも思います。

(途中、サーバーを停止させたりしている時期もありました。)

・2004年度後期 JNSA S/MIME WGのメーラー毎のS/MIME署名メール検証テスト

・2005年度後期 ECOM 2005年度 CAdES/XAdES長期署名相互運用性テスト

・2007年度 ECOM 2007年度 CAdES/XAdES長期署名相互運用性テスト

・実験後、テスト用署名データをECOMサイトで公開

2004年10月からのCRLの月毎のアクセス数をグラフにするとこんな感じ。

ECOMのテストはテストケース毎にCRLファイルを分けていたので、それなりのアクセス数になっています。ECOMのテスト後にテスト用の署名データや証明書などを公開するようにしたので、テスト後もちらほら継続的にアクセスはあったりします。

2004年10月からのCRLのアクセスの国内からの割合はこんな感じ。国内実験がメインなので7割が日本っていうのは当然ですが、国外からも意外にあったりします。

国外からのアクセスの内訳を見てみるとこんな感じ。

フランス、スペインはECOMの2007年度の実験に参加してもらっているので、それなりにアクセスがあるのは当然なんですが、トルコ、ハンガリー、スウェーデンなどECOMテストに参加していない国からのアクセスも結構あったりします。ECOMの英語版のページでテスト用長期署名をダウンロードできるようにしてあるんですが、これを観て実際に長期署名検証をしようとしてみてくれてるんだろうと思います。

トルコはトルコ政府がETSIのリモートテストにも参加していたりして長期署名に真剣に取り組んでいるみたいですね。

しかし、パキスタンって本当かなぁ、、、ログ取得時期とGeoIPのデータの時期が間違っているのかなぁ、、、本当だとしたらちょっとびっくりですね。

これらのCRLは、ふらっとサイトに来てダウンロードして帰るような代物ではないので、署名の実装があって検証しようとしてみたという所では割と信憑性のある数字なのかな、、、とも思います。